Dans ce billet (qui va nous servir de post-it 😉 ) nous allons énumérer les principaux raccourcis clavier Mac (certains de ces raccourcis sont compatibles sur clavier windows) au sein d’une session à distance sur un os de type windows.

| Commande | Raccourci clavier |

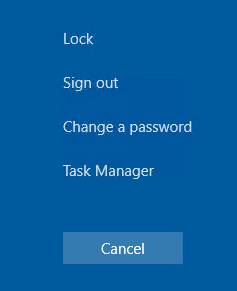

| ctrl-alt-del | ctrl + |

| Imprimer | ctrl + p |

| Affichage du menu démarrer | ⌘ |

| Afficher l’explorateur | ⌘ + e |

| Démarrer-Exécuter | ⌘ + r |

| Verrouiller la session | ⌘ + l |

| Basculer la langue sur le clavier | ctrl + maj |

| Copier | ctrl + c |

| Couper | ctrl + x |

| Coller | ctrl +v |

| Tout sélectionner | ctrl + a |

| Annuler | ctrl + z |

| Rétablir | ctrl + y |

| Ouvrir une nouvelle fenêtre | ou ctrl + n |

| Actualisé | fn + F5 (ou ctrl + r) |

| Réduire toute les fenêtres | ⌘ + d |

| Passer d’une fenêtre à une autre | |

| zoomer/dé-zoomer | ctrl + roulette souris |

| Touche F1 à F12 | fn + touche F1 etc… |

| symbole { | |

| symbole } | |

| symbole [ | ctrl + |

| symbole ] | ctrl +  + ) + ) |

| symbole \ | ctrl +  + ! + ! |

| symbole | | ctrl +  + § + § |

On est où la ? W2K12 ? W2K16 ? 🙂

On est où la ? W2K12 ? W2K16 ? 🙂 La commande passe bien sous W2K12/W2K16

La commande passe bien sous W2K12/W2K16