Recensement et par pur hasard nous sommes tombés sur une feature de SCM (Security Compliance Manager) permettant de comparer deux GPOs (dans notre cas il s’agissait de comparer une GPO XenApp de Prod avec son pendant en Qualification)

En effet il est possible de comparer facilement deux GPOs via SCM , la seule contrainte est le fait qu’il faille backuper au préalable les GPOs à comparer.

L’installation de SCM est une suite de Next, Next, Next (juste besoin d’un base SQL, cependant sqlexpress est fourni dans le package).

SCM est disponible ici (en 3.0).

Première étape : sauvegarder les deux GPOs qui seront comparées.

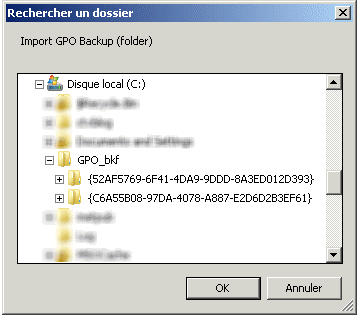

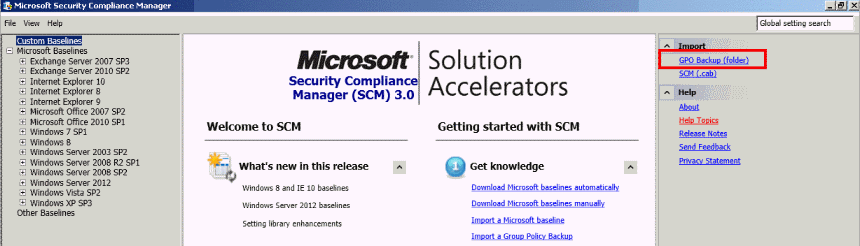

Cliquez sur GPO Backup (folder)

Cliquez sur GPO Backup (folder)

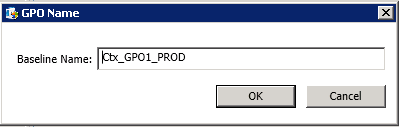

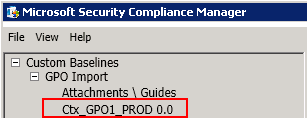

La première GPO à comparer apparaît dans la Custom Baselines

La première GPO à comparer apparaît dans la Custom Baselines

Répéter les opérations d’import pour la seconde GPO à comparer

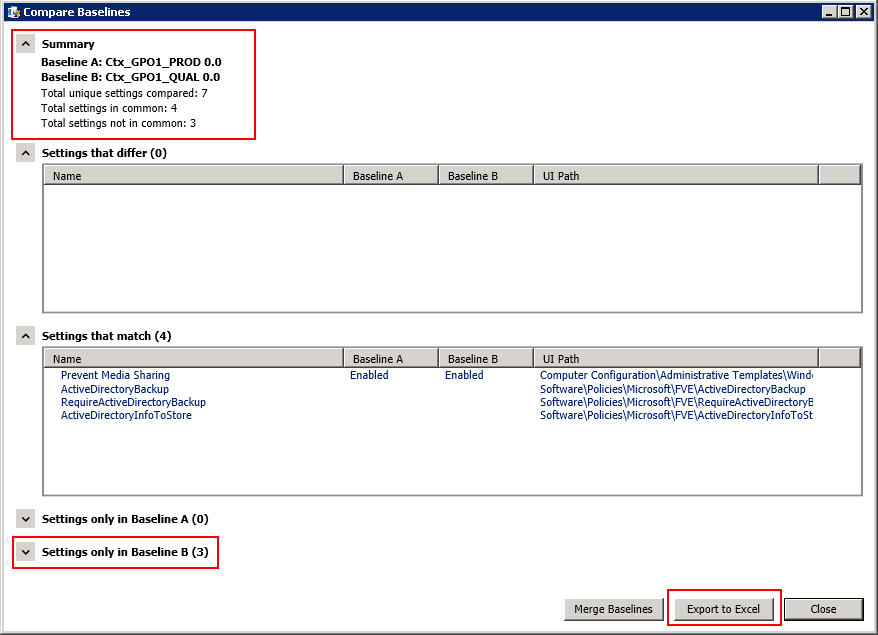

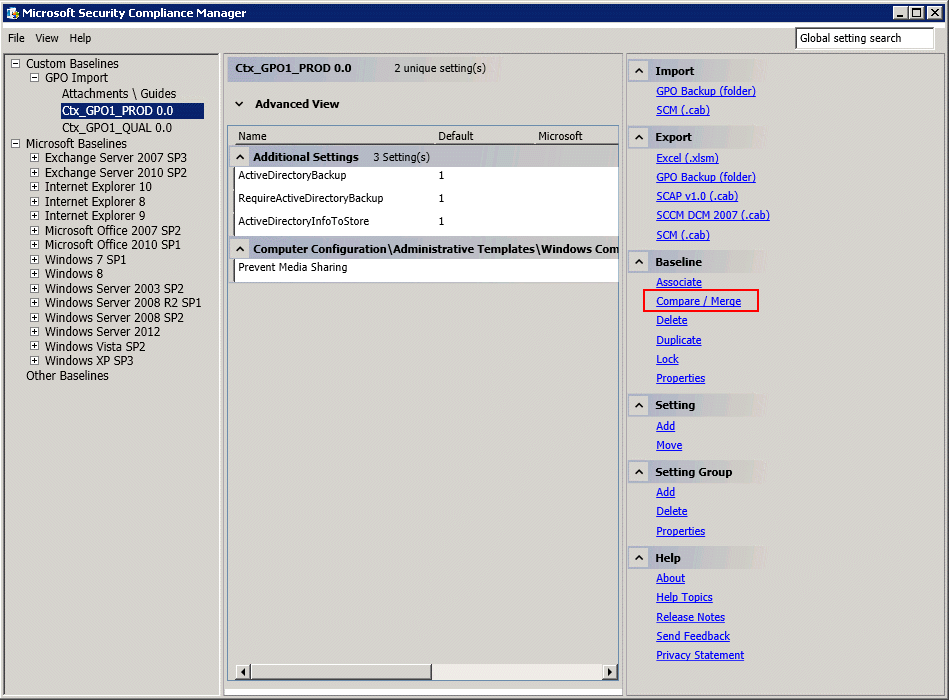

Sélectionnez une des GPO importée (dans Custom BAselines-GPO Import) puis cliquez sur Compare/Merge (dans Baseline)

Sélectionnez une des GPO importée (dans Custom BAselines-GPO Import) puis cliquez sur Compare/Merge (dans Baseline)

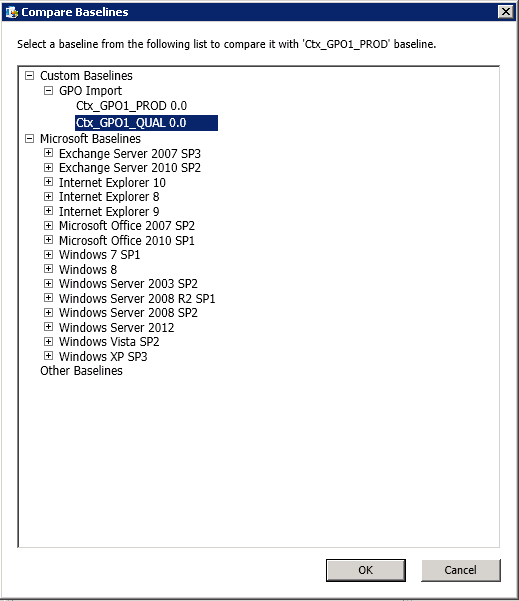

Sélectionnez la deuxième GPO à comparer

Sélectionnez la deuxième GPO à comparer

Cliquez sur le bouton OK

Un point négatif est que SCM ne fonctionne pas avec les GPP et bug avec des settings de type wirelless, nous sommes en train de voir avec MS si une évolution/Correction est prévue.

D’autres outils permettant de comparer deux GPos (liste non exaustive 😉 ) :

GPO Compare,

AGPM

GPOADmin (Quest)