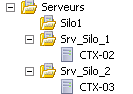

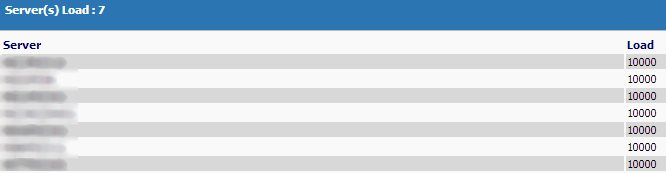

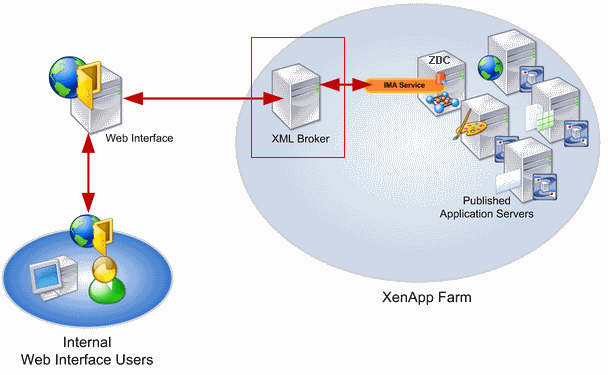

Comme vous le savez le rôle XML Broker est important au sein d’une ferme XenApp, et à ce titre un check de ce dernier est très fortement recommandé (si vous souhaitez en savoir plus sur les interactions entres une Web-Interface et un XML Broker alors direction la CX122877).

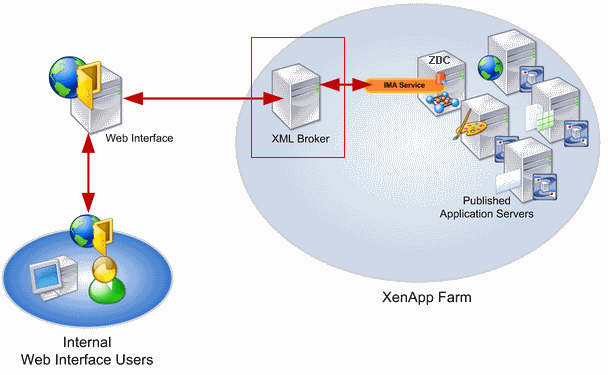

Un schéma simplifié d’une architecture XenApp (issus de support.citrix.com)

Il existe nativement des solutions permettant de checker les XML Brokers (Netscaler et F5 par exemple), mais si comme nous dans votre infra le matériel acheté et “censé” faire ce check ne le fait pas et que l’affaire tourne en rond, alors il vous reste la solution scripting (afin de laisser le temps au fameux matériel de pouvoir répondre au besoin 🙂 ).

Avant de scripter il faut déjà comprendre ce qu’il faut envoyer à l’XML Broker et ce qu’il doit nous répondre, ce type d’infos se trouve dans le pdf “Health Checking Citrix Services with Advanced Monitors from the NetScaler Application Switch ” (dont nous vous recommandons la lecture), en page 12 nous trouvons la requete HTTP à envoyer à l’xml broker ainsi que la réponse si tout est ok

La requête Http (au format xml), avec comme application publiée “Notepad_Netscaler” pour le check :

<?xml version=”1.0″ encoding=”UTF-8″?>

<!DOCTYPE NFuseProtocol SYSTEM “NFuse.dtd”>

<NFuseProtocol version=”4.1″>

<RequestAddress>

<Flags>no-load-bias</Flags> ###

<Name>

<AppName>Notepad_Netscaler</AppName>

</Name>

</RequestAddress>

</NFuseProtocol>

La réponse de l’XML Broker si tout est ok :

<?xml version=”1.0″ encoding=”UTF-8″ ?>

<!DOCTYPE NFuseProtocol SYSTEM “NFuse.dtd”>

<NFuseProtocol version=”4.1″>

<ResponseAddress>

<ServerAddress addresstype=”dot”>5.214.10.251</ServerAddress>

<ServerType>win32</ServerType>

<ConnectionType>tcp</ConnectionType>

<ClientType>ica30</ClientType>

<TicketTag>IMAHostId:13093</TicketTag>

<FarmLoadHint>0</FarmLoadHint>

</ResponseAddress>

</NFuseProtocol>

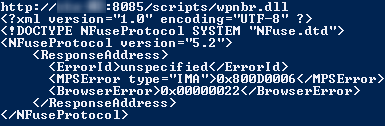

Comme indiqué en page 13 du pdf, ce qui nous intéresse dans la réponse de l’XML Broker est la partie <TicketTag>, donc si tout va bien on obtient un TicketTag, inversement si la requête échoue nous n’avons pas de TicketTag dans la réponse.

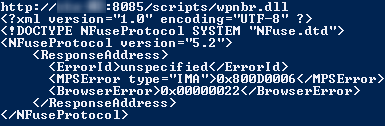

Exemple de réponse sans TicketTag (pour le test nous avions désactiver l’application Notepad_Netscaler)

Exemple de réponse sans TicketTag (pour le test nous avions désactiver l’application Notepad_Netscaler)

Afin que le check passe bien il faut s’assurer que (toujours page 12 du pdf) :

- L’IMA est bien fonctionnel sur l’XML Broker checker

- La LHC de l’XML Broker est valide

- L’IMA est fonctionnel sur le ZDC

- La base de donnée dynamique du ZDC est valide

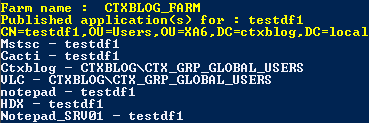

- Avoir un serveur XenApp disponible pour l’application publiée (dans notre cas “notepad”)

- Le service XML de l’XML Broker fonctionne correctement

Concernant le script nous nous sommes inspirés des scripts trouvés sur http://stackoverflow.com (Powershell API Post Variable to Ducksboard et powershell http post REST API basic authentication).

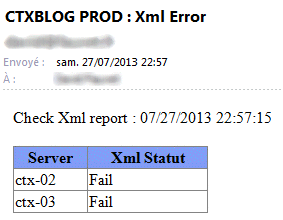

Au passage nous avons rajouté un envoi de mail en cas d’échec sur un XML Broker (à terme nous enverrons une trape snmp).

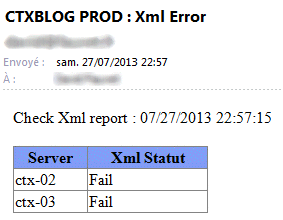

Dans notre production nous avons mis en place le script Check_Xml.ps1 en tache planifiée (toutes les 5 mn 7/24).

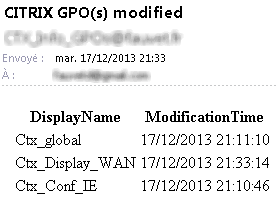

Si vous recevez ce type de mail…. rien ne va plus (mais au moins vous êtes au courant 😉 )

Si vous recevez ce type de mail…. rien ne va plus (mais au moins vous êtes au courant 😉 )

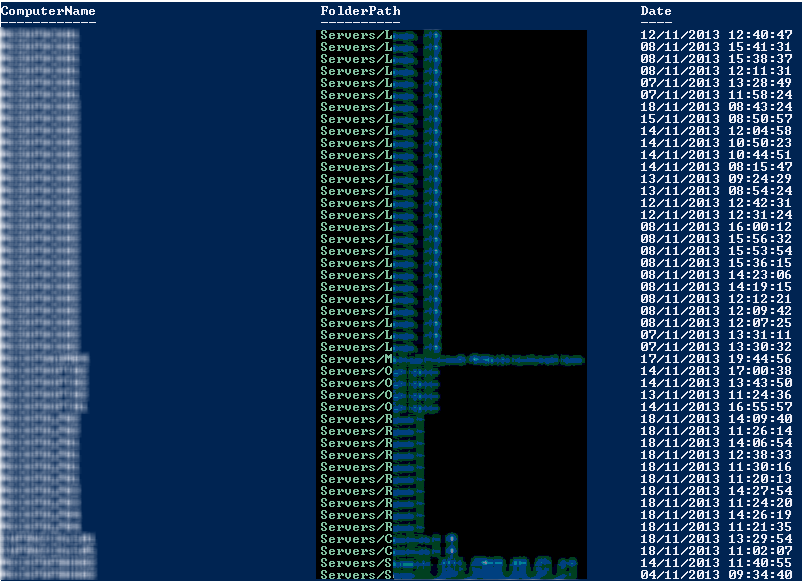

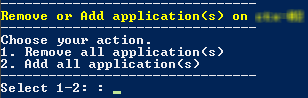

Check_Xml.ps1

Check_Xml.ps1

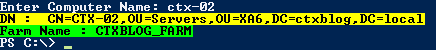

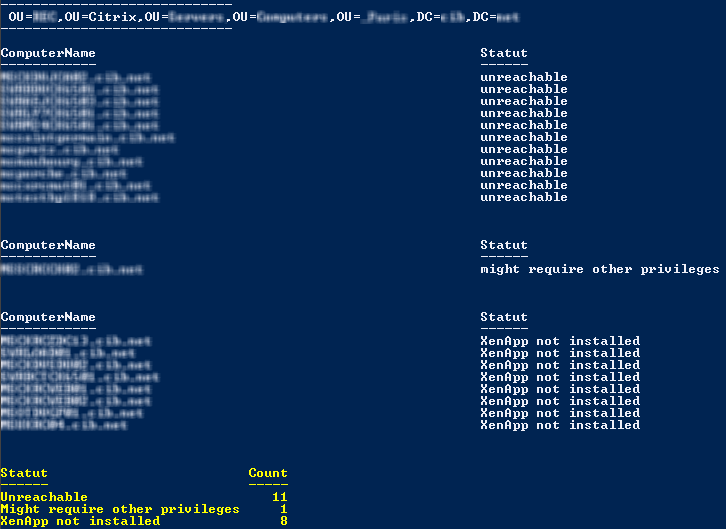

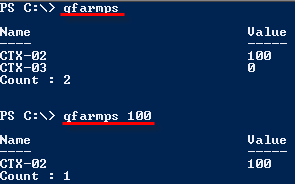

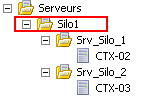

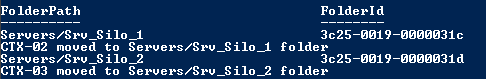

En amont on pourrait aussi mettre ça, histoire que tout le monde ait le même niveau de connaissance 🙂

En amont on pourrait aussi mettre ça, histoire que tout le monde ait le même niveau de connaissance 🙂