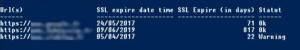

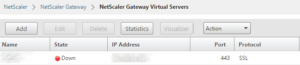

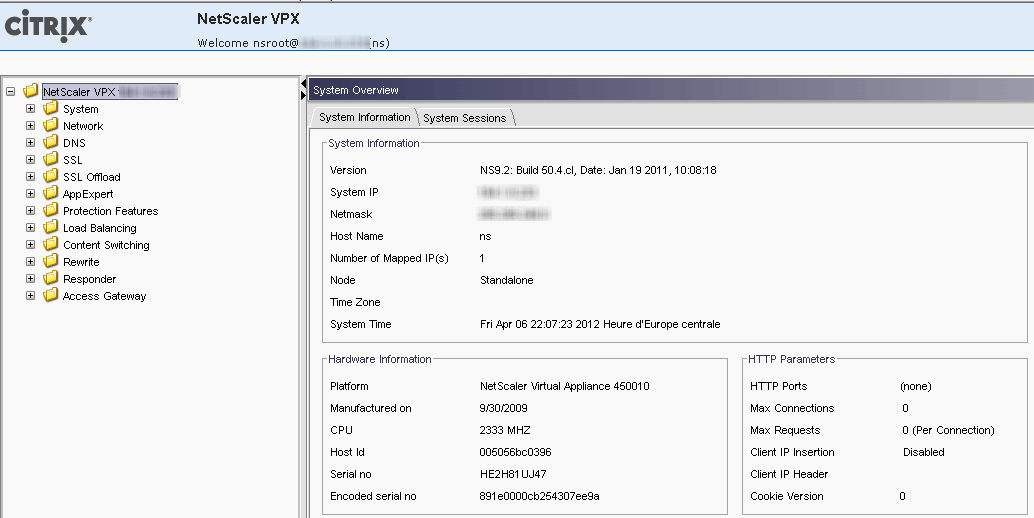

Sur des NetScaler VPX (11.0.71.18 qu’il faudra mettre à jour ASAP) nous avons créé des VIPs qui étaient pingables mais injoignables sur les ports sur lesquels elles étaient configurées (dans le cas présent TCP 443 et TCP 8085).

En regardant du côté firewall (ASA) nos collègues du réseau ont remarqué des time-out et drop.

01/09 07:37:35 <182>Sep 02 2019 20:37:17: %ASA-6-106015: Deny TCP (no connection) from xx.xxx.xx.xxx/80 to xx.xxx.xx.xxx/59968 flags SYN ACK on interface cag_VIP978

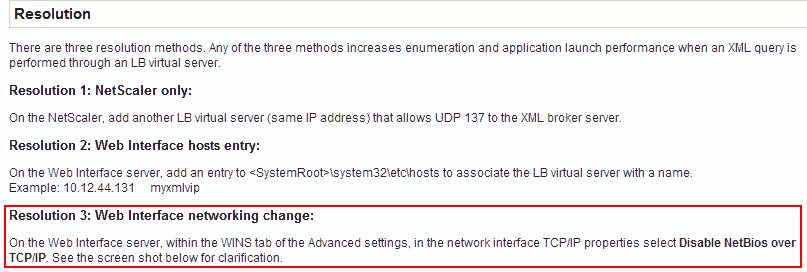

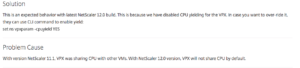

En googlelant nous sommes tombés sur la CTX205292 extrêmement intérressante, en effet activant le MBF sur les Netscaler, les VIPs étaient joignables sans problème.

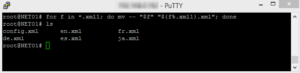

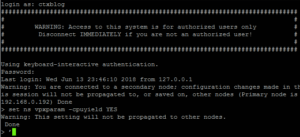

Pour activer le MBF il faut se connecter en SSH sur le Netscaler et lancer la commande ci-dessous.

enable ns mode mbf

Le problème dans notre cas était bien un problème de routage asymétrique et pas question de toucher à la conf des firewall, donc on a activé le mode MDF sur les Netscaler.

L’avantage du developper est que même sans notion de dev on arrive rapidement à trouver l’orgine d’une erreur.

L’avantage du developper est que même sans notion de dev on arrive rapidement à trouver l’orgine d’une erreur.